業務用スマートフォンとしてiPhoneを導入する企業が増えています。管理のしやすさや長期サポート、操作性の高さなどが評価され、日常的な業務連携に活用されるケースは年々広がりを見せています。

一方で、業務利用が進むにつれて、情報漏えいや不正アクセスといったセキュリティ面での課題も見逃せなくなってきました。

近年では社内外の境界を前提としないゼロトラストの考え方が広まり、企業におけるモバイル管理のあり方も変化しています。業務で使用されるiPhoneが、どこから・誰によって・どのように使われているのかを正確に把握し、信頼性を検証したうえで必要なリソースにアクセスさせる体制が求められています。

本記事では、iPhoneを業務に活用するうえで知っておきたいセキュリティリスクの実態と、端末に備わる機能や管理手法を活かした実践的な対策について詳しく解説します。

iPhoneセキュリティが注目される背景

iPhoneはモバイル端末として高いセキュリティ性能を備えていますが、業務利用の広がりとともに、企業におけるリスク管理の重要性も増しています。

以下のような背景から、セキュリティ強化の必要性が再認識されつつあります。

・業務端末としての普及拡大

操作性・サポートの信頼性などからiPhoneを業務で採用する企業が増加しています。結果として、扱う情報の重要性も高まっています。

・モバイル端末を狙った攻撃の増加

SMSによるフィッシングや、構成プロファイルを悪用したマルウェアなど、iPhoneを標的にした手口が報告されています。

・「安全神話」への過信

App Storeの審査体制や生体認証などの技術は強力ですが、それに依存しすぎて対策が手薄になるリスクがあります。

・社内外の境界が曖昧になる働き方

リモートワークやクラウド活用により、「社内=安全」という前提が通用しにくくなり、ゼロトラスト型のアクセス管理が重要になってきています。

・運用/管理面での対応が求められる時代に

物理的な端末管理だけでなく、MDMの導入やルールの明文化など、企業としての包括的な対策が必要になっています。

このような環境の変化を踏まえ、iPhoneのセキュリティを「備わっている機能」だけに任せるのではなく、運用設計や人的対策も含めて再構築することが、現在多くの企業で課題となっています。

iPhone業務利用における主なリスク

iPhoneはセキュリティ面で優れた設計が施されていますが、業務利用においては特有のリスクが存在します。適切な対策を講じるためには、どのような場面でリスクが発生しやすいのかを把握しておくことが重要です。

主なリスクは、以下の4点に集約されます。

・紛失・盗難による情報漏えい

・不正アプリやプロファイルによるマルウェア感染

・フィッシングや不正アクセスによるアカウント侵害

・業務外利用や内部不正によるデータ持ち出し

以下、それぞれのリスクについて詳しく見ていきます。

紛失・盗難による情報漏えい

スマートフォンは常に持ち歩く端末であるため、置き忘れや盗難といった物理的リスクは避けられません。業務アプリやメール、クラウドストレージなどにアクセス可能な状態で端末が第三者の手に渡れば、深刻な情報漏えいに発展する可能性があります。

・パスコードやFace IDを未設定、または脆弱な設定のまま使用

・「探す」機能やアクティベーションロックが無効

・MDM未導入のため、遠隔ロックやワイプができない

このような状況を防ぐためには、iPhoneの標準機能に加えて、管理体制の整備が欠かせません。

不正アプリやプロファイルによるマルウェア感染

App Storeの審査を通さない不正プロファイルのインストールや、SMSなどで誘導されるフィッシング型マルウェアが確認されています。業務用iPhoneであっても、操作ひとつでリスクにさらされる可能性は十分にあります。

・構成プロファイルを経由して通信を監視・盗聴される

・アカウント情報を偽アプリや偽ログイン画面から詐取される

・「ゼロクリック」型攻撃で、操作なしに侵入されるリスクも存在

見慣れないプロファイルや不審な通知への対応には、技術的なブロックだけでなく、社員教育による注意喚起も重要です。

フィッシングや不正アクセスによるアカウント侵害

モバイル端末は画面が小さく、リンク先の確認やドメインチェックが不十分になりがちです。加えて、出先や移動中の対応では判断が甘くなり、攻撃者にとって付け入る隙が生じやすくなります。

・SMSやメールによる偽通知からApple IDや業務アカウントが漏洩

・クラウドサービスやVPNへの不正ログインによる被害拡大

・モバイルはPCよりもフィッシング成功率が高いという報告も

フィッシング対策は個人のリテラシーに依存しやすいため、技術対策に加えて継続的な周知と訓練が不可欠です。

業務外利用や内部不正によるデータ持ち出し

業務に不要なアプリの使用や、個人用クラウドへのファイル保存など、意図せずに情報が社外に出てしまうケースもあります。また、悪意ある内部関係者によるデータ持ち出しといったリスクも否定できません。

・LINEや無料アプリ経由での情報流出

・業務ファイルを個人用クラウドに保存

・退職時に連絡先や顧客データを持ち出す

このような事態を防ぐには、機能制限やアプリ利用制限、利用ルールの明文化と社内周知が必要です。

関連記事:Wi-Fiの危険性と最新セキュリティ対策:WPA3で安全な接続を

端末を狙う不正アクセス・マルウェアの種類

iPhoneはシステム上、App Store以外からアプリをインストールできない仕様になっており、マルウェア感染のリスクは比較的低いとされています。

しかし、最近ではOSの脆弱性や構成プロファイルを悪用した手口、ブラウザ経由のスクリプト攻撃など、従来のPC向けマルウェアとは異なる形でモバイルを狙う攻撃が確認されています。

以下に、スマートフォンでも発生しうる主な不正アクセス・マルウェアの種類を紹介します。

トロイの木馬

見た目は無害なアプリやファイルを装い、内部で不正なコードを動作させるマルウェアを指します。ユーザーの許可を得たふりをして、個人情報や位置情報を収集します。

感染経路:構成プロファイルを経由して、非公式アプリや設定変更が端末に加えられるケースが多く、SMSやメールのリンクから誘導されることが多いです。

主な被害例:通話履歴・連絡先の収集、マイク・カメラの不正使用、ログイン情報の外部送信など

対策:プロファイルの許可を制限する/プロファイル導入を管理する/未知のリンクや添付ファイルを開かないよう徹底する

フィッシング型マルウェア

SMSやメールで送られてきた偽のリンクにアクセスさせ、ユーザーにApple IDや業務用アカウントのログイン情報を入力させるタイプの攻撃です。

感染経路:配送通知やAppleからの警告を装ったメッセージで誘導し、正規サイトに見せかけた偽のWebページに入力させます。

主な被害例:Apple ID乗っ取り、クラウドアカウント侵入、VPNや社内アプリへの不正ログイン。

対策:リンクのドメイン確認を習慣化/URLプレビュー機能の活用/SMS経由の業務連絡を限定/二段階認証の併用

ドメインスプーフィング・IDNホモグラフ攻撃

偽サイトのURLをあたかも本物に見えるように加工し、利用者をだましてアクセスさせる攻撃です。見た目が本物そっくりなため判別が非常に困難です。

感染経路:SMS・メール内のリンクをタップ/広告からの遷移/SNSなどでの偽アカウントの誘導

主な被害例:ログイン認証情報の入力/クレジットカード番号の入力/業務アカウントの不正取得

対策:ドメイン表示をURL全体で確認/iOSのフィッシング警告機能を有効にする/業務連絡時は公式アプリのみを使用する

クロスサイトスクリプティング

Webブラウザ(Safariなど)でスクリプトを実行させ、セッション情報やCookieなどを抜き取る手法です。Webアプリの脆弱性を突いてくることが多いです。

感染経路:改ざんされた正規サイトにアクセス/外部の掲示板やチャットツールのリンクからJavaScriptを実行。

主な被害例:認証済みセッションの乗っ取り/社内Webシステムへの不正ログイン。

対策:JavaScriptの実行制限(ロックダウンモード)/業務アプリはWebViewではなくネイティブアプリで統一/不要な外部リンクを避ける

キーロガー

ユーザーの文字入力を記録し、パスワードや個人情報を盗み出すタイプのマルウェアです。

感染経路:脱獄端末での非公式アプリの導入/構成プロファイル経由でキーボードがすり替えられるケースも

主な被害例:VPNや社内サービスのID・PW流出/パスワード再利用による多サービス乗っ取り。

対策:脱獄端末の禁止徹底/MDMでキーボード設定制御/生体認証や二段階認証の併用。

ゼロクリック攻撃

ユーザーが操作をしなくても、OSやアプリの脆弱性を突いて自動的に感染させる攻撃です。国家レベルのスパイウェアで利用された例もあります。

感染経路:メッセージアプリ経由の画像・ビデオ通話/iMessageやFaceTimeでの特別なパケット処理。

主な被害例:通話・位置情報の傍受/マイク・カメラの常時監視/業務データの無断取得

対策:iOSを常に最新に保つ/ロックダウンモードを必要に応じて有効化/使用頻度の低いアプリは削除または無効化する

このように、iPhoneが備えるセキュリティ機能だけでは防ぎきれない脅威も存在します。特に「ユーザーがうっかり許可してしまう」行動が起点になる攻撃が多いため、端末側の技術的な制御と、利用者への教育・運用ルールの徹底をセットで行うことが重要です。

iPhoneのセキュリティ機能について

ここまで、iPhoneにおけるリスクと外部からの脅威について見てきました。では、そもそもiPhoneにはどのようなセキュリティ機能が標準で備わっているのでしょうか?そして、それが法人運用においてはどのような限界を持つのでしょうか。

iPhoneはAppleがハードウェアとソフトウェアを一体で開発しているため、一般的なスマートフォンと比較してセキュリティ設計の完成度が高いとされています。事実、個人利用においてはこれらの機能が大きな効果を発揮しており、多くのユーザーがその安心感からiPhoneを選択しています。

しかし、企業活動においては、端末1台だけで完結する話ではありません。扱う情報の重要性や、従業員による不注意、業務プロセスの複雑さなどを考慮すると、iPhoneに備わる標準機能だけでは、組織としてのセキュリティを担保しきれない場面が存在します。

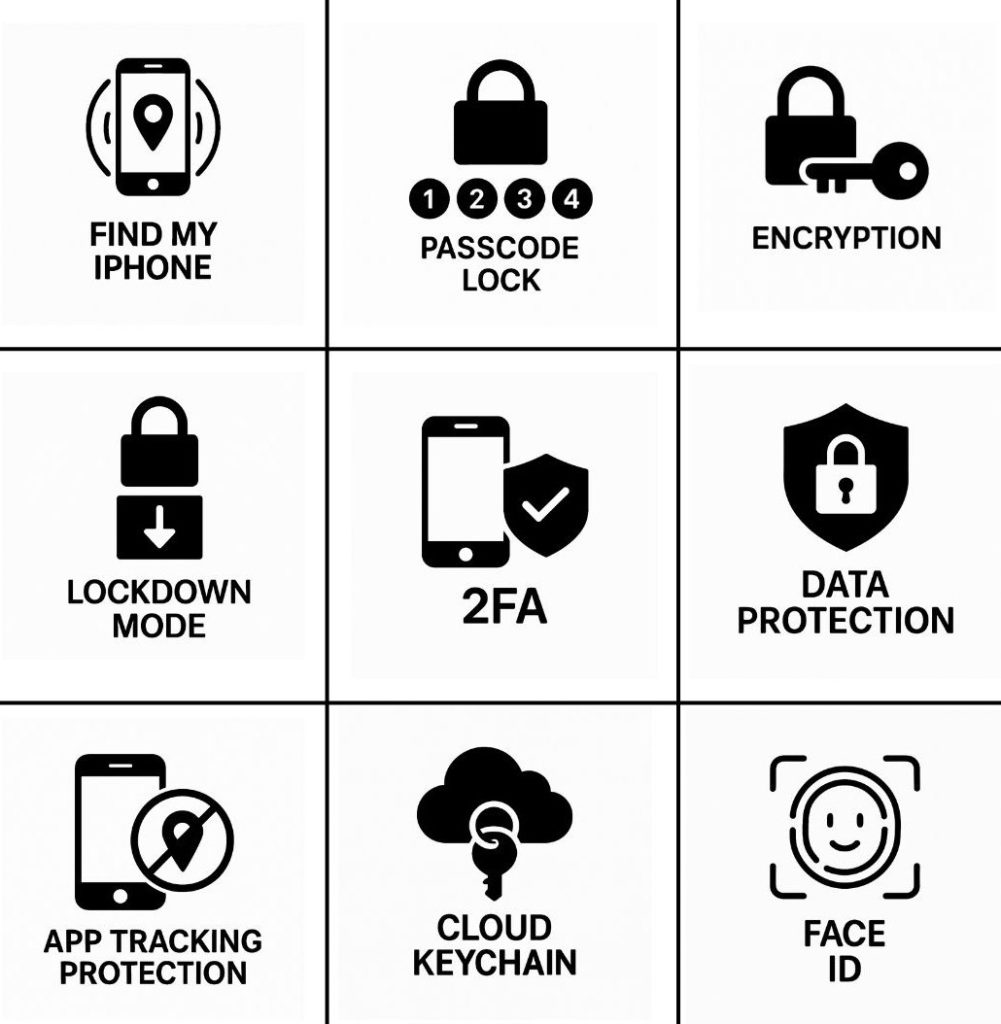

iPhoneに標準で備わっているセキュリティ機能

iPhoneには、個人利用はもちろん、業務利用にも耐えうる多層的なセキュリティ機能が標準で搭載されています。

〇Face ID / Touch ID

生体認証によって端末ロック解除・支払い認証を安全に実行

〇パスコードロック

端末アクセスの基本的な防御手段

〇紛失モード(探す)

端末の遠隔ロック・位置追跡・データ削除が可能

〇エンドツーエンド暗号化

iMessage、FaceTime、Apple Payなどで通信内容を保護

〇2ファクタ認証(2FA)

Apple IDやiCloudへのアクセスを強化

〇ロックダウンモード

スパイウェア等の高度な脅威に対応(iOS 16以降)

〇アプリのトラッキング制限

アプリによる追跡を制限し、情報収集リスクを軽減

〇iCloudキーチェーン

パスワードや2FAコードを暗号化して安全に保管

〇高度なデータ保護

iCloudバックアップを含む幅広いデータをE2E暗号化(日本は一部制限あり)

構成プロファイル・MDM経由で利用可能な機能

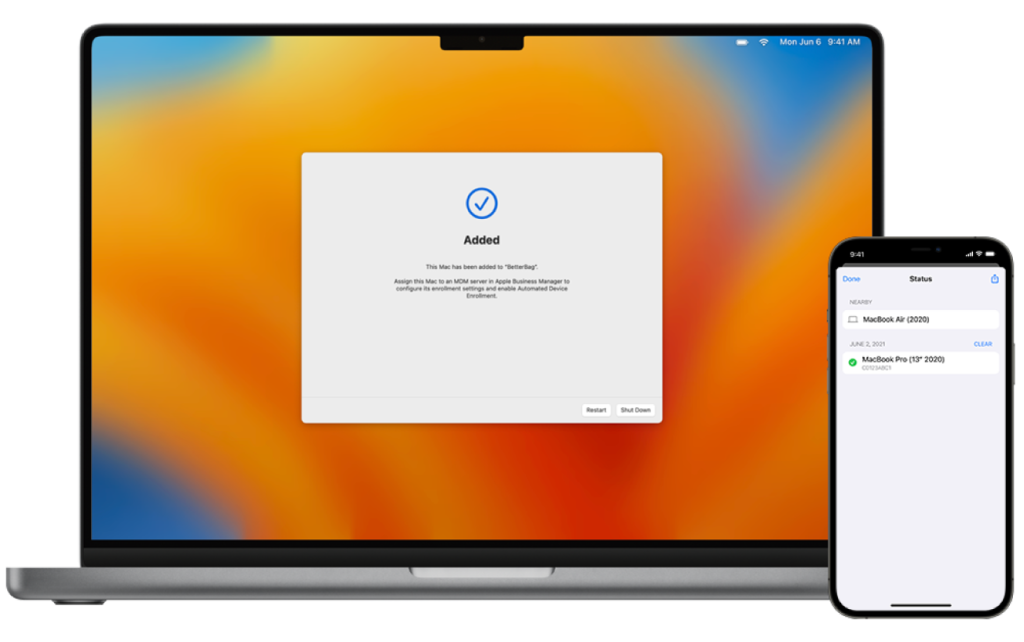

法人が端末管理を行う場合、Apple Configuratorを活用することで、業務利用に最適な制限・制御が可能です。

Apple Configuratorは、Mac上で動作するApple公式の管理ツールで、iPhoneやiPadなどのAppleデバイスに対して構成プロファイルを一括で適用し、監視モードへの切り替えや初期設定を効率化できるアプリケーションです。

主な機能は以下の通りです。

〇監視モード(Supervised Mode)への切り替え

法人端末に特化した高度な制御・制限が可能になります。例えば、AirDropの無効化やアプリの削除禁止などが挙げられます。

〇構成プロファイルの一括インストール

Wi-Fi設定、VPN構成、パスコードポリシー、Safari制限、カメラ無効化などの設定を自動反映

〇Apple Business Managerとの連携

MDM(モバイルデバイス管理)との自動接続によって、導入後も遠隔で設定・アプリ管理が可能に

〇アプリの自動インストールや制限

業務に必要なアプリだけをインストール、不要な機能を制限することで情報漏洩リスクを最小化

VPNとは?iPhoneでも活用できる企業向けセキュア通信技術

VPNは、インターネット上に「暗号化された仮想専用線」を構築し、通信データを第三者に盗聴・改ざんされないように保護する仕組みです。

業務用iPhoneの場合は、社外から社内システムに安全にアクセスするため、または公共Wi-Fiなどリスクの高いネットワーク利用時に機密情報を守るために、VPNの利用が推奨されます。

iPhoneでのVPN活用方法には以下のような形があります。

〇構成プロファイルによる事前設定

Apple ConfiguratorやMDMからVPN設定を自動配布し、ユーザーによる誤操作や設定ミスを防止します。

〇オンデマンドVPNの設定

特定のアプリやドメインへの通信時にのみVPNを自動的に有効化し、パフォーマンスとセキュリティを両立します。

〇常時接続VPN

業務アプリごとにVPN通信を必須に設定し、個人利用と切り分けた通信管理が可能です。

VPNはあくまで「通信路の安全」を確保する技術であり、ゼロトラストの観点からは「端末の健全性」「アプリの信頼性」「ユーザー認証の厳格化」とあわせて活用することが重要です。能を統合的に活用する「ゼロトラスト」的な運用設計が重要です。

法人利用におけるiPhoneセキュリティ対策のポイント

iPhoneを法人利用する上では、個人利用とは異なる視点からのセキュリティ対策が求められます。業務データや顧客情報を扱うため、「万が一」の事態に備えた多層的な防御が必要です。

ここでは、企業が取り入れるべき代表的なセキュリティ対策を整理して紹介します。

MDM(モバイルデバイス管理)の導入

企業がiPhoneを安全に管理・運用する上で、MDM(モバイルデバイス管理)は欠かせないツールです。

MDMを導入すれば、すべての端末に対してアプリの配信、OSやセキュリティ設定の統一、位置情報の取得、リモートロックや初期化といった操作を一元的に行えます。例えば、万が一端末を紛失した場合でも、迅速にデバイスをロックして業務データの漏洩を防げる体制が整います。

また、MDMでは業務用アプリと私用アプリの領域を分けて管理できるため、私的なアプリの使用やデータとの混在を避け、セキュリティリスクを最小限に抑えることが可能です。これにより、私物端末(BYOD)の利用を認める場合でも、安全な業務環境の構築が実現します。

ゼロトラストモデルの導入

ゼロトラストは「誰も何も信頼しない」を前提にしたセキュリティモデルであり、近年の企業ネットワーク設計において急速に注目されています。iPhoneを使った業務環境でも、たとえ社内ネットワーク上のアクセスであっても、常にユーザーの認証・端末状態の検証を行うゼロトラスト設計が効果を発揮します。

たとえば、Face IDなどの生体認証に加え、MDMを通じて端末のOSバージョンや脱獄(ジェイルブレイク)の有無、インストール済みアプリの検査結果などを確認し、それに応じてアクセスの可否を判断する仕組みを導入することで、不正アクセスのリスクを根本から排除できます。

端末紛失時の備えと再利用防止策

iPhoneは「iPhoneを探す」機能により、紛失や盗難時にも位置情報の特定、遠隔ロック、データ消去が可能です。

しかし、法人利用ではそれに加え、Apple Configurator等で監視モードを有効化し、MDMと連携させて端末制御を強化することが推奨されています。

これにより、たとえ初期化されたとしても再設定をブロックでき、業務用端末としての再利用を防止できます。また、業務用端末を支給し、私用端末での業務(BYOD)を最小限に抑える運用設計も、データの持ち出しや漏洩リスクを軽減する重要な要素となります。

VPN・アプリ制限・Webセキュリティの設定

社外での通信は、企業ネットワークの外に出るため、特にセキュリティリスクが高くなります。

公共Wi-Fiを経由した通信は盗聴や中間者攻撃のリスクがあるため、企業が許可したVPNを通じて全ての通信を暗号化し、保護されたトンネル経由で企業サーバにアクセスさせるのが理想的です。

また、MDMによってアプリの利用を制限し、業務上必要なアプリのみをホワイトリスト登録することで、不審なアプリやマルウェアの侵入を防ぎます。加えて、Safariの設定においてJavaScriptの制御や有害サイトのブロックを行うことで、フィッシングやマルウェア感染といったWeb経由の脅威にも対応可能です。

iPhoneはもともと高いセキュリティ性能を備えた端末ですが、法人運用においては、その性能を最大限に活かすための「環境設計」が鍵となります。運用面での管理体制の強化を両立させることで、安全かつ柔軟な業務環境の構築が可能になります。

【よくある質問(Q&A)】

Q. セキュリティ強化で業務効率が落ちることはありませんか?

A.

確かに、セキュリティ対策を強化すると、アプリの制限や認証の手間が増えることがあります。しかし、業務に必要な機能だけを許可し、必要最小限の対策を設計することで、セキュリティと利便性のバランスを取ることは可能です。ユーザーのストレスを軽減する工夫も運用設計に求められます。

Q. MDMの導入は高額ですぐには難しいのでは?

A.

最近では月額数百円から利用できるクラウド型のMDMサービスも登場しており、従業員数が少ない企業でも十分に導入可能です。特にiPhoneはApple Business ManagerやApple Configuratorとの連携がしやすく、比較的低コストで堅牢な運用体制を構築できます。

Q. MDMなしでも「スクリーンタイム」などの制限機能で代用できませんか?

A.

iPhone標準の「スクリーンタイム」機能では一部のアプリ制限や使用時間の管理は可能ですが、企業全体の一括制御やリモートロック/初期化といった管理には対応していません。

個人利用と異なり、業務端末の一元管理やログの取得・証跡管理などが求められる法人利用ではMDMの導入が不可欠です。

Q. 社員が勝手にセキュリティ設定を解除してしまうことはありませんか?

A.

Apple ConfiguratorやMDMを利用し、端末を「監視モード(Supervised)」に設定することで、ユーザーが制限を無効化したりアプリを勝手に追加・削除することを防げます。また、設定の改ざんやポリシー違反を自動で検知・通知する仕組みも構築可能です。

Q. モバイルデバイスのセキュリティ事故は実際に起きているの?

A.

はい。実際にモバイル端末の紛失・盗難や、フィッシングサイトへの誘導、悪質なプロファイルのインストールなどによる情報漏洩事故の報告は増えています。

特にiPhoneはビジネス用途での普及率が高いため、攻撃者からも狙われやすくなっているのが現状です。

まとめ:iPhoneの業務利用に求められる現実的なセキュリティ設計とは

iPhoneは高いセキュリティ性能を備えたデバイスですが、それだけに頼る運用は法人にとっては不十分です。

業務端末として扱う以上、「どのような情報を守るのか」「どのレベルのリスクまで許容できるのか」といった観点から、企業ごとにセキュリティ設計を最適化する必要があります。

現在のiPhone運用状況を棚卸しし、社内に潜在するリスクを見える化するところから始めてみましょう。小さな改善が、将来的な柔軟かつ安全なIT環境の構築へとつながっていくはずです。